Immer wieder liest man in letzter Zeit Artikel über Angriffe auf Computersysteme durch präparierte USB-Geräte. Hier geht es nicht um virenverseuchte Dateien und die Autorun Funktion (die sich leicht unterbinden lässt), oder um das Stehlen von Daten durch Kopieren. Um hier nur einige Szenarien zu nennen:

- USB Rubber Ducky, ein als USB Stick getarnter MINI PC, der sich als Tastatur am System anmeldet und somit mit den Userrechten volle Kontrolle über das System hat. Der Hersteller wirbt mit dem markanten Spruch: „Computer vertrauen den Menschen“, kein Virenscanner misstraut einer „Tastatur“!

- ct‘ Artikel vom 8.9.2016: Zugangsdaten vom gesperrten PC in 20 Sekunden geklaut.

- Stern Artikel vom 19.11.2016: Diese Hacker-Box übernimmt jeden Computer im Handumdrehen…

USB Rubber Ducky

Eine „manipulierte Tastatur“ stellt ein wirklich interessantes Angriffsszenario vor, das Risiko lässt sich aber durch einfache Maßnahmen minimieren: Jeder unbeaufsichtigte Rechner, auf den Zugriff durch Fremde möglich ist muss gesperrt sein – nicht umsonst ist physikalischer Zugriffsschutz ein Teil eines IT-Sicherheitskonzeptes. Als Zweites hat der Benutzer (hoffentlich) keine Administratorrechte und das Ausführen von Payload über den integrierten USB Stick kann durch Software Restriction Policies unterbunden werden. Die bereits in früheren Blogartikeln beschriebenen Maßnahmen zur Erhöhung der Sicherheit greifen also auch hier.

Angriff über die Netzwerkschnittstelle

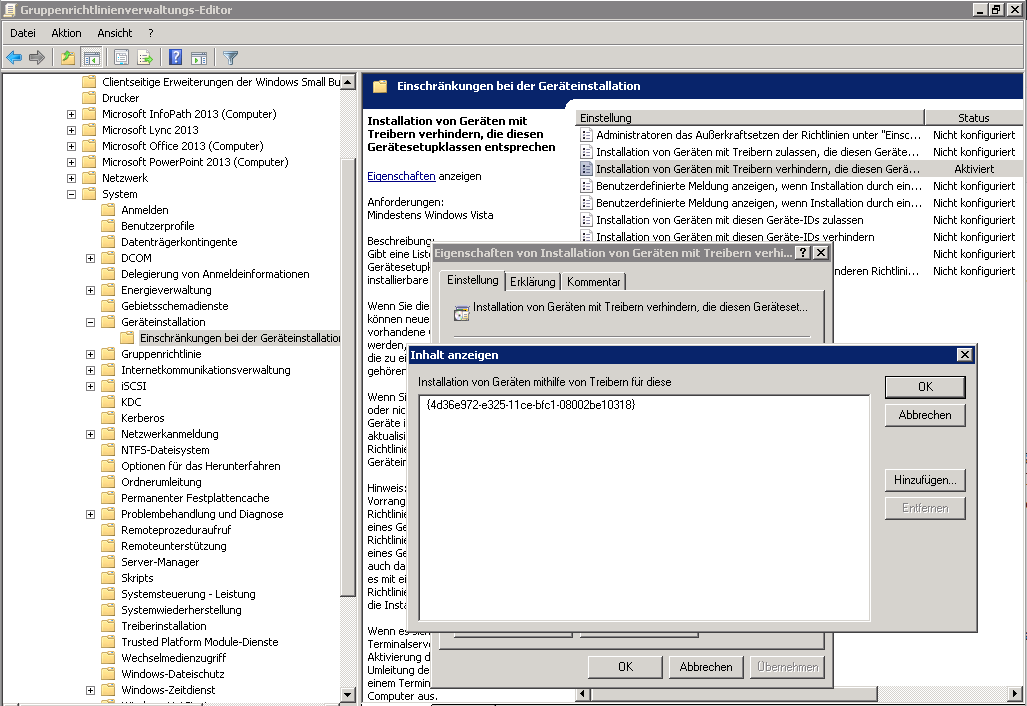

Der Angriffsweg über die Netzwerkschnittstelle stellt ein relativ neuartiges Konzept dar, dennoch gibt es mögliche Gegenmaßnahmen, die bereits seit langem (XP und Vista) theoretisch verfügbar wären, aber ähnlich wie Software Restriction Policies kaum verbreitet sind. Die Installation von Geräten (genauer: Gerätetreibern) lässt sich über Gruppenrichtlinien genauso verbieten wie das Ausführen von Programmen bei den eben angesprochenen SRPs. Bereits installierte Geräte sind davon natürlich unberührt und weitere funktionsfähig. Bequemer weise können auch Geräteklassen als ganzes verboten werden. Eine Richtlinie wie im folgenden Screenshot verhindert die Installation weiterer Netzwerkkarten.

Eine Liste der Geräteklassen, die möglich sind, finden Sie z.B. hier. Sinnvollerweise implementiert man eine weitere GPO die für Administratoren gilt (Achtung: Loopback Verarbeitung aktivieren), die das Überschreibt und Geräteinstallationen für Administratoren wieder voll umfänglich erlaubt – und wie oben schon mal erwähnt, das geht nur, wenn der User per se nicht Mitglied der Administratorgruppe ist.

Selbstverständlich gilt auch bei diesem Angriffsszenario, wie schon bei USB Rubber Ducky: Am besten kommt ein Bösewicht gar nicht erst in die Nähe des Systems:

Sorgen Sie auch bei Arbeitsplatzrechnern für physikalischen Zugriffsschutz.