Immer wieder erreichen uns Anfragen von Geschäftspartnern, die Inhaltlich immer wieder die gleiche Frage stellen:

Einer meiner Kontakte hat eine e-Mail bekommen, bei der ich der Absender bin, die ich aber nie geschrieben habe! Bin ich gehackt worden?

Diese Frage ist gar nicht so einfach zu beantworten, denn diese Aussage beinhaltet genaugenommen zwei individuelle Fragen:

Die Tatsache, dass jemand eine Beziehung zwischen Ihnen und dem e-Mail Empfänger herstellen kann, bezieht sich mit hoher Wahrscheinlichkeit auf einen früheren Sicherheitsvorfall. Siehe dazu auch unseren letzten Artikel über aktuelle Phishingangriffe! Aber keine Panik. Auch das bedeutet nicht, dass der PC gehackt wurde, wahrscheinlicher ist es, dass diese Informationen an anderen Stellen abgegriffen wurden. Nahezu jedes große Soziale Netzwerk (auch im Business Bereich) war schon von Security Incidents betroffen, viele e-Mail Provider hatten ebenfalls schon mit erfolgreichen Angriffen zu kämpfen, diese alle hier aufzuzählen sprengt den Rahmen eines einfachen Blogbeitrags bei weitem. Aber kurzgefasst lautet die Antwort „Ja“, es muss einen Incident gegeben haben, bei dem Kundenbeziehungen in falsche Hände geraten sind. Dieser kann (und wird oftmals) jedoch weit in der Vergangenheit liegen und muss nicht notwendigerweise noch andauern.

Die alleinige Tatsache, dass jemand eine e-Mail unter falschem Namen verschickt ist hingegen kein Hinweis darauf „gehackt“ worden zu sein. Wie bei einem klassischen Brief kann ein „Fälscher“ jeden beliebigen Namen als Absender angeben.

Welche Möglichkeiten gibt es eine e-Mail vor Fälschung zu schützen, bzw. als solche zu erkennen?

Glücklicherweise gibt es hier Möglichkeiten die Situation zu verbessern, viele davon müssen aber vom Empfänger einer Mail abgeprüft werden – der Absender kann nur Vorgaben machen, wie mit vermeintlich gefälschten Mail umzugehen ist! Leider findet diese Überprüfung auf Empfängerseite nach aktuellen Umfragen aber bei weitem nicht flächendeckend statt, viele große Provider, aber auch Unternehmen mit eigener Mail Infrastruktur habe wohl die Befürchtung wichtige e-Mails fälschlicher abzulehnen, daher wird bewusst auf einen möglichen Sicherheitsgewinn verzichtet.

Der erste Schritt, bei der Verifizierung von e-Mails besteht – unabhängig von allen technischen Maßnahmen – darin, den eigentlichen Absender zu eruieren, unabhängig vom angezeigten Absender, wie er vom Mailprogramm dargestellt wird. Wie das geht, findet sich in unserem Blog, oder auch im netcos Blog an dieser Stelle.

Die folgenden Abschnitte geben eine kurze – größtenteils absichtlich einfach gehaltene nicht technische – Übersicht über die Möglichkeiten:

Über SPF kann ein empfangender Mailserver über eine einfache DNS Abfrage herausfinden welche Server im Namen einer Maildomäne e-Mails verschicken dürfen. Damit kann sehr einfach erkannt werden, wenn eine e-Mail über einen verboten fremden Server abgeschickt wurde. Im SPF Eintrag kann der Besitzer einer Domäne auch angeben, wie mit Mails zu verfahren ist, die diese Prüfung nicht bestehen, sie können verworfen oder nur als sogenannter „soft fail“ behandelt werden, im letzteren Fall werden sie dann oft beim endgültigen Empfänger als Spam klassifiziert.

Selbstverständich müssen für die erfolgreiche Implementierung alle Systeme bekannt sein, die im Namen einer Domäne e-Mails verschicken dürfen, das ist neben dem eigenen Mailserver unter Umständen auch ein Newsletter Service oder ein Webserver, wenn dort ein Kontaktformular angeboten wird.

Ein großes Problem von SPF besteht im automatischen Weiterleiten von Mails, wird eine Mail durch einen Automatismus umgeleitet, entsteht damit ein neuer Absender (der umleitende Server), der nicht in der Liste der erlaubten Systeme ist, die Mail wird damit faktisch als unerlaubt erklärt.

Dkim bezeichnet ein Verfahren, bei dem der absendende Mailserver die Mail als ganzes elektronisch signiert. Der zur Signaturprüfung nötige öffentliche Schlüssel wird, wie schon bei SPF über den Nameserver des Senders veröffentlicht. Dkim garantiert damit nicht nur die Echtheit des Absenders, sondern auch die Unverfälschtheit der Mailinhalte. Weiterleitung stellt hier – im Gegensatz zu SPF – hierbei kein Problem dar. Die Implementierung von dkim ist mit größerem technischen Aufwand verbunden, daher bieten viele kleinere Provider diese Möglichkeit leider gar nicht erst an!

Wie auch bei SPF muss der empfangende Mailserver eine Mögliche dkim Signatur auswerten und entsprechend handeln, auch das liegt nicht im Einflussbereich des Versenders.

DMARC gibt – vereinfacht gesagt – für die oben genannten Verfahren SPF und DKIM detailliertere Vorgaben, wie mit e-Mails zu verfahren ist, die die Prüfungen nicht bestehen.

S/Mime bezeichnet ein Verfahren, wie e-Mails Zertifikats-basiert signiert (also der Absender ist sichergestellt), oder, für den Fall, dass auch das Zertifikat des Kommunikationspartners bekannt ist, verschlüsselt werden können. Üblicherweise wird die Signierung/Verschlüsselung vom Mailprogramm des Senders durchgeführt und erst am anderen Ende geprüft. Diese Technik bietet daher eine End-To-End Verschlüsselung unabhängig der zwischengelagerten weiteren beteiligten Server.

Die verwendeten Zertifikate müssen „offizielle“, d.h. öffentlich vertrauenswürdige Zertifikate sein. Falls selbstsignierte Zertifikate zum Einsatz kommen müssen die entsprechenden Zertifizierungsstellen vorher bei allen beteiligten Partnern als Vertrauenswürdig erklärt werden. Gerade in großen Firmen-Strukturen ist das Verwalten der einzelnen Nutzer-basierten Zertifikate jedoch sehr aufwendig. Für kleine Betriebe stellt das aber eine einfache und mittlerer Weile auch kostengünstige Lösung dar, den eigenen e-Mail Verkehr abzusichern.

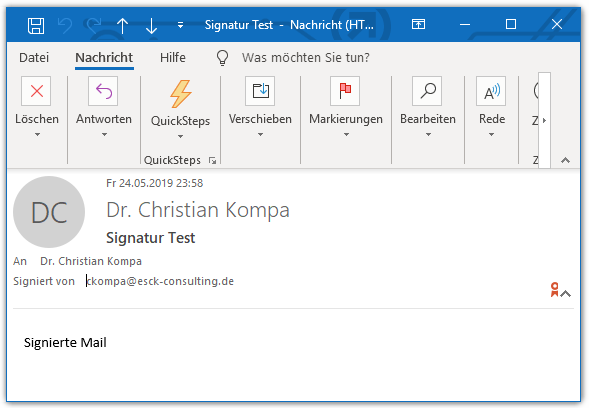

Eine signierte Mail wird in Outlook mit einem stilisierten (je nach Version meist roten) Siegel dargestellt:

PGP ist eine community basierter Alternative zu S/Mime und bedingt nicht die Notwendigkeit Zertifikate zu kaufen, die Vertrauensstellung muss daher im Vorfeld durch den sicheren Austausch von Schlüsseln (Zertifikaten) aufgebaut werden, da keine übergeordnete Organisation die Zertifikate validiert. Ansonsten bietet PGP die gleichen Möglichkeiten wie S/Mime.

Auch wenn TLS per se eigentlich kein Verfahren in Bezug auf e-Mail Security darstellt, soll es der Vollständigkeit halber dennoch erwähnt werden. TLS bezeichnet eine Methode, wie der Datenaustausch im Internet zwischen zwei beteiligten Servern verschlüsselt stattfindet. Wohl jedem bekannt ist das beim Surfen im Internet, wenn Seiten mit „https://“ aufgerufen werden. Analoge Mechanismen können für die Kommunikation zwischen Mailservern oder einem Mailclient und einem Server verwendet werden und sollten heute eigentlich generell Standard sein.